Il Servizio statale ucraino per le comunicazioni speciali e la protezione delle informazioni ha affermato che numerosi siti Web e banche del governo stanno affrontando un “massiccio attacco DDoS” mentre il paese si prepara a una potenziale invasione da parte delle forze sostenute dalla Russia.

I siti web del Ministero degli Affari Esteri, del Ministero della Difesa, del Ministero degli Affari Interni, del Servizio di Sicurezza (SBU) e del Gabinetto dei Ministri hanno tutti subito interruzioni confermate sia dal Servizio statale per le comunicazioni speciali e la protezione delle informazioni che da Netblocks, un’organizzazione che tiene traccia delle interruzioni di Internet Intorno al mondo.

Anche PrivatBank, la più grande banca commerciale in Ucraina, e Oschadbank, la Cassa di risparmio statale dell’Ucraina, si sono occupate entrambe di interruzioni .

“Questa settimana abbiamo assistito a più attività DDoS rispetto alla scorsa settimana, ma meno di un mese fa. Ci sono stati attacchi contro singoli siti Web in Ucraina che sono stati dirompenti”, ha affermato un portavoce di Cloudflare.

“Finora sono stati relativamente modesti rispetto ai grandi attacchi DDoS che abbiamo gestito in passato”.

“Oggi, i siti Web di numerosi governi e istituti bancari sono stati nuovamente oggetto di un massiccio attacco DDoS. Alcuni dei sistemi informatici attaccati non sono disponibili o funzionano in modo intermittente. Ciò è dovuto al passaggio del traffico a un altro provider per ridurre al minimo i danni. Altri siti Web resistono efficacemente l’attacco e funziona normalmente”, ha affermato in una nota il Servizio per le comunicazioni speciali e la protezione delle informazioni.

“Attualmente, il Servizio statale per le comunicazioni speciali e la protezione delle informazioni dell’Ucraina e altri soggetti del sistema nazionale di sicurezza informatica stanno lavorando per contrastare gli attacchi, raccogliere e analizzare le informazioni. Chiediamo a tutte le autorità che sono state attaccate o sospettate di essere state attaccate contattare il team di risposta alle emergenze informatiche del governo CERT-UA .

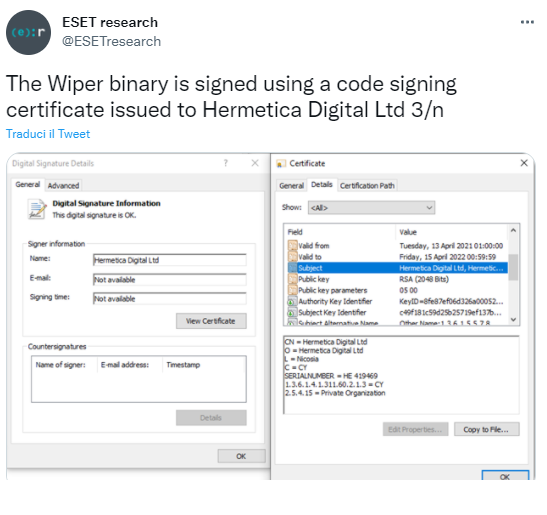

Più tardi nel corso della giornata, i ricercatori di ESET hanno scoperto un nuovo malware per la pulizia dei dati utilizzato in Ucraina. La telemetria ESET avrebbe mostrato che il tergicristallo era installato su centinaia di macchine.

“Il wiper abusa dei driver legittimi del software EaseUS Partition Master per corrompere i dati. Come passaggio finale, il wiper riavvia il computer”, ha affermato ESET.

“In una delle organizzazioni prese di mira, il wiper è stato eliminato tramite l’oggetto Criteri di gruppo predefinito (politica di dominio), il che significa che gli aggressori avevano probabilmente preso il controllo del server Active Directory”.

Come molti hanno notato online, l’attacco è iniziato intorno alle 16:00 ora locale, proprio quando il parlamento ucraino ha iniziato a discutere una dichiarazione sullo stato di emergenza. Lo stato di emergenza di 30 giorni è stato approvato dal governo ucraino poiché sia gli Stati Uniti che la NATO hanno avvertito che è probabile un’invasione russa . Le forze russe si sono spostate nelle parti orientali del paese negli ultimi due giorni.

I giornalisti ucraini hanno riferito che Ruslan Stefanchuk, presidente del parlamento, ha affermato che lui e la sua famiglia sono stati ripetutamente colpiti da attacchi informatici. Gli hacker avrebbero tentato di entrare nei loro account di posta elettronica, bloccare l’accesso ai loro conti bancari e altro, secondo la giornalista indipendente di Kiev Anastasiia Lapatina.

Molti degli stessi siti Web sono stati attaccati la scorsa settimana in una serie di incidenti DDoS che gli Stati Uniti hanno attribuito alla Russia. L’Ufficio degli esteri, del Commonwealth e dello sviluppo del Regno Unito ha aggiunto che la direzione principale dell’intelligence russa (GRU) è stata coinvolta nell’attacco.

Anne Neuberger, vice consigliere per la sicurezza nazionale degli Stati Uniti, ha dichiarato alla stampa di disporre di informazioni tecniche che dimostrano che “l’infrastruttura del GRU è stata vista trasmettere elevati volumi di comunicazioni a indirizzi IP e domini con sede in Ucraina”.

In un’analisi dettagliata di quell’incidente DDoS, CERT-UA ha affermato che gli attacchi hanno coinvolto sia le botnet Mirai che Meris e includevano una campagna di messaggi SMS di disinformazione supplementare.

Christian Sorensen, ex leader del team internazionale di cyber warfare presso US CYBERCOM, ha affermato che questi attacchi sono progettati per aumentare l’attenzione e la pressione.

“Non sembra ancora avere un grande impatto. Nelle prossime ore/giorni, prevedo più attività per isolare e interrompere i cittadini ucraini e in particolare le attività del governo”, ha affermato Sorensen, che ora è CEO della società di sicurezza informatica SightGain.

“Lo scopo in questa fase è causare caos e seminare dubbi nel governo e nell’economia. La fase successiva avrà un impatto e continuerà a scoraggiare il coinvolgimento di altri paesi”.