Il ransomware si è trasformato in una delle minacce informatiche più devastanti in quanto le bande criminali lanciano attacchi distruttivi contro industrie e organizzazioni specifiche.

Gli aggressori hanno anche migliorato il loro gioco attraverso molteplici strategie, come la tattica della doppia estorsione in cui giurano di rilasciare pubblicamente i dati rubati a meno che non venga pagato il riscatto. Nel suo ultimo Advanced Threat Research Report , McAfee esamina i ceppi di ransomware più importanti per il secondo trimestre del 2021 e offre consigli su come combatterli.

Diversi incidenti ransomware hanno fatto notizia nel trimestre, in particolare l’attacco del gruppo criminale Darkside contro l’utility di distribuzione di carburante Colonial Pipeline e l’exploit utilizzato dalla banda REvil per prendere di mira l’azienda IT aziendale Kaseya . Ma altri attacchi hanno suscitato preoccupazioni sul fatto che il ransomware si stesse spostando a un diverso livello di attività.

Osservando i principali gruppi e ceppi di ransomware come Ryuk, REvil, Babuk e Cuba, McAfee ha notato che i criminali utilizzano sempre più pratiche commerciali standard per affidare le proprie attività agli affiliati. Questi gruppi stanno anche sfruttando le vulnerabilità di sicurezza comuni per prendere di mira organizzazioni specifiche. Oltre a rilevare un’ondata di attacchi ransomware da parte di famiglie popolari nel secondo trimestre, McAfee ha scoperto che i criminali hanno esteso i loro sforzi a più settori.

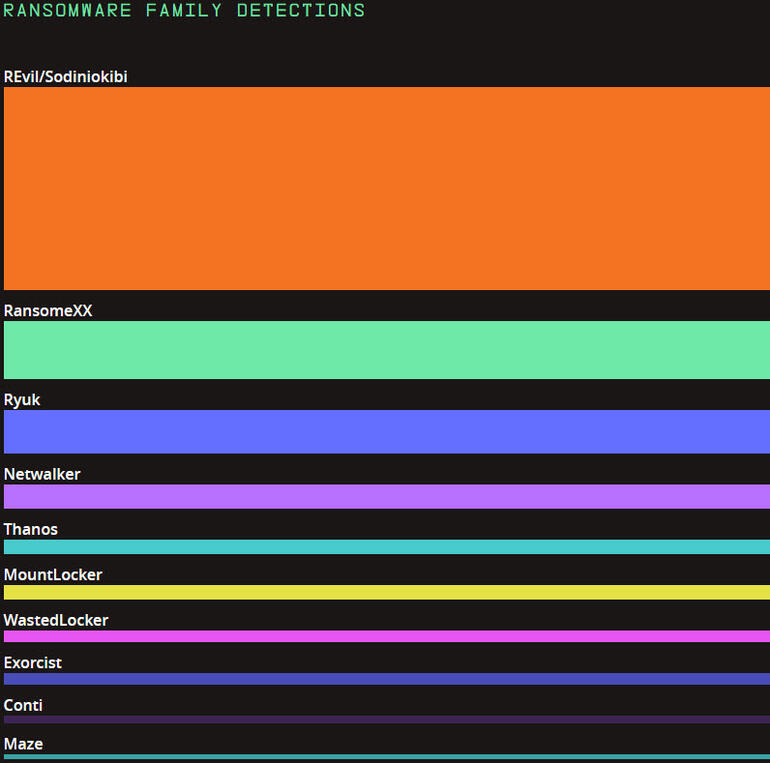

REvil/Sodinokibi ha rappresentato il 73% dei rilevamenti di ransomware di McAfee per il secondo trimestre del 2021.

Secondo McAfee, il settore più preso di mira dai ransomware durante il secondo trimestre è stato il governo. Altre industrie che sono cadute nel mirino sono state le telecomunicazioni, l’energia, i media e le comunicazioni. Quasi tre quarti dei rilevamenti di ransomware nel trimestre erano relativi alla famiglia REvil/Sodinokibi. Gli attacchi di DarkSide si sono estesi oltre il settore petrolifero, del gas e chimico per minacciare i servizi legali, il commercio all’ingrosso e la produzione.

Per proteggere la tua organizzazione dalle minacce ransomware più diffuse, McAfee offre diversi consigli:

- Blocca i popup del browser dannosi . A maggio, McAfee ha dichiarato di aver rilevato un aumento dell’uso di popup ingannevoli nei browser web. Alcuni sono semplicemente fastidiosi, mentre altri ti inducono a compiere un’azione che potrebbe portare a un’infezione da malware. Per fermarlo , controlla il nome del sito che invia la notifica nel popup vero e proprio. Vai alla sezione delle impostazioni di notifica nel tuo browser. Cerca il nome del sito, fai clic sull’icona con i puntini di sospensione accanto alla voce e seleziona Blocca. Per i popup futuri, consentili solo sui siti di cui ti fidi o disabilita tutti questi messaggi di notifica.

- Esamina le notifiche push di Windows . I truffatori impersonano sempre più le notifiche push di Windows per distribuire app dannose che possono compromettere le informazioni dell’utente e del sistema. Una campagna ha persino falsificato un aggiornamento di Windows Defender. Per proteggerti da questi tipi di minacce , vai alla schermata di Windows Update in Impostazioni per verificare la presenza di aggiornamenti anziché rispondere a una notifica sospetta.

- Proteggi la tua rete dal ransomware DarkSide . DarkSide si è trasformato in uno dei ceppi più famosi di ransomware. Un post sul blog McAfee di maggio offre informazioni su questa minaccia e suggerisce alcune pratiche di prevenzione e rilevamento.

- Proteggi le tue macchine virtuali . Le macchine virtuali si sono rivelate sempre più preziose per i criminali informatici. Un post sul blog McAfee di giugno si è concentrato sulle macchine virtuali VMware e ha descritto come correggerle contro le vulnerabilità di sicurezza che possono essere sfruttate dal ransomware.