Nmap, noto anche come Network Mapper, è uno strumento utilizzato per controllare la scansione delle porte. Insieme ad esso, questo software gratuito e open source esegue anche la mappatura della rete e il controllo delle vulnerabilità. Lo strumento esegue la scansione degli indirizzi IP e rileva le applicazioni installate. Aiuta anche gli amministratori di rete a scoprire quali dispositivi sono in esecuzione sulla loro rete.

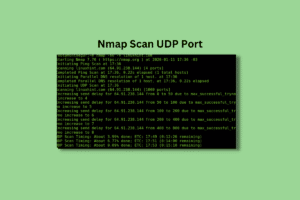

Come già accennato, il port scanning è una delle caratteristiche fondamentali di Nmap e quindi l’argomento di oggi è basato su Nmap scan UDP port. Nel documento, acquisirai familiarità con come eseguire il processo di controllo della porta UDP di Nmap e tutte le informazioni necessarie sulla scansione delle porte, incluso l’intervallo di scansione delle porte UDP di Nmap, in dettaglio.

Cos’è la porta UDP di Nmap Scan?

- Nmap è uno strumento ampiamente utilizzato per la scansione delle porte UDP .

- I test di vulnerabilità sono necessari per proteggere una rete.

- Ciò comporta l’infiltrazione nella rete e la scoperta di punti deboli nello stesso modo in cui potrebbe fare un utente malintenzionato.

- Per eseguire la scansione della porta UDP, puoi scaricare Nmap su una macchina Debian o Ubuntu .

- La scansione Nmap è vantaggiosa grazie al file di mappatura delle porte migliorato .

- Fornisce un’ampia associazione tra porti e servizi .

- Nmap deve essere usato per scansionare le porte per i server che sono di tua proprietà .

Continua a leggere per conoscere Nmap controlla la porta UDP.

Che cos’è l’intervallo di scansione delle porte UDP di Nmap?

In un computer ci sono un totale di 131.070 porte di cui 65.535 sono UDP e 65.535 sono TCP . Nmap è progettato per scansionare solo le 1000 porte comunemente usate per impostazione predefinita per risparmiare tempo. Per tutte le porte, la scansione Nmap produrrà una scansione per tutte le 65.535 porte UDP e TCP sulla macchina di destinazione.

Processo di scansione di tutte le porte UDP con Nmap

Nota : per evitare errori di sintassi , assicurarsi che l’istruzione jolly [*] sia racchiusa tra virgolette (“”) .

Se vuoi scansionare tutte le porte UDP usando Nmap, lo strumento produrrà una scansione per 65.535 porte UDP e TCP. La scansione verrà eseguita su una macchina di destinazione e produrrà un elenco di porte aperte nonché i servizi in esecuzione su quella porta specifica.

1. Come eseguire la scansione delle porte superiori

Flag : -top-ports [Numero]

Sintassi dei comandi: nmap –top-ports [Numero] [Obiettivo]

Descrizione: esegue la scansione Nmap fornendo il numero specifico di porte di livello superiore da scansionare

La scansione del flag delle porte principali utilizzando lo strumento Nmap elabora solo la scansione di livello superiore. Ciò comporta una scansione delle 50 porte più comunemente utilizzate. Il comando con l’output utilizzato nella scansione UDP Nmap per le porte più comunemente utilizzate è:

nmap – porte superiori 50 172.16.121.134

Nota : sostituisci l’indirizzo IP fornito nel comando sopra con il tuo indirizzo IP di destinazione.

È inoltre possibile eseguire la scansione per 10000 porte comunemente utilizzate utilizzando il comando Nmap indicato di seguito sul computer di destinazione:

nmap – porte superiori 10000 172.16.121.134

Nota : 10000 non si riferisce all’intervallo di porte che va da 1 a 10000.

2. Come eseguire la scansione di porte specifiche

Bandiera: -p

Sintassi dei comandi: nmap –p [Porta] [Target]

Descrizione: esegue la scansione Nmap per più o una singola porta

Il controllo della porta UDP di Nmap può essere eseguito anche utilizzando il flag Scan Specific Ports sotto il quale è possibile eseguire una scansione per una singola porta o più porte che possono essere separate da una virgola e senza spazi. Per eseguire la scansione di una singola porta, ad esempio la porta 80, utilizzare il comando fornito di seguito:

nmap -p 80 172.16.121.134

Ora, per scansionare più porte, ad esempio le porte 25, 53, 80-500, puoi seguire il comando seguente:

nmap -p 25,53,80-500 172.16.121.134

3. Come scansionare le porte per protocollo

Bandiera: -p

Flag aggiuntivi: U:[Porte UDP],T:[Porte TCP]

Sintassi del comando: nmap -p U:[Porte UDP],T:[Porte TCP] [Target]

Descrizione: esegue la scansione Nmap per le porte in base al protocollo o alla combinazione di porte

La scansione UDP Nmap può essere eseguita anche utilizzando un protocollo specifico o una combinazione di porte. Le scansioni per protocollo utilizzano l’opzione –p seguita dai flag T: e U:. La scansione verrà eseguita per una specifica porta UDP e TCP su una macchina di destinazione. Diamo un’occhiata al comando seguente per la porta UDP 53 [DNS] e la porta TCP 25 [SMTP]:

nmap -sU -sT -p U:53,T:25 172.16.121.134

Nota: Nmap scansiona solo le porte TCP per impostazione predefinita, quindi è necessario aggiungere i flag –sU e –sT nel comando.

4. Come scansionare le porte per nome

Bandiera: -p

Sintassi del comando: nmap –p [Nome/i porta/i] [Target]

Descrizione: esegue la scansione Nmap per la porta in base al nome

L’intervallo di scansione delle porte Nmap UDP può essere eseguito anche per una porta specifica per nome [http,ftp,smtp]. Devi assicurarti che il nome della porta sia esatto e corrisponda al nome specificato nel file nmap-service. Il file Nmap-service è accessibile agli utenti Windows nella cartella c:\Program Files\Nmap\ . Nel comando fornito di seguito, la scansione è stata eseguita per le porte FTP [21] e HTTP [80]:

nmap -p ftp, http 172.16.121.134

Nota: in caso di più porte, separare il nome con una virgola e non con uno spazio.

Questo flag di comando supporta anche i caratteri jolly, quindi puoi elaborarlo come output:

nmap -p ftp* 172.16.121.134

5. Come scansionare velocemente il flag

Bandiera : -F

Sintassi del comando: nmap -F[Target]

Descrizione: esegue la scansione Nmap per le 100 porte più utilizzate

La scansione della porta UDP di Nmap può essere eseguita per 1000 porte per impostazione predefinita. Tuttavia, con Fast Scan Flag, puoi ridurre questo numero a 100 porte comunemente utilizzate. Ciò fornirà preziose informazioni sulle porte aperte in ordine numerico, migliorando al tempo stesso il tempo per scansione. Puoi anche utilizzare un flag aggiuntivo, -v , che è la modalità dettagliata e aggiungere una scansione sequenziale delle porte in tempo reale.

Cos’è la scansione delle porte?

Pur conoscendo l’intervallo di scansione delle porte UDP di Nmap, è necessario conoscere la scansione delle porte. La scansione delle porte è un processo che consente di connettersi a un numero di porte sequenziali per ottenere informazioni su quali porte sono aperte e quali servizi e sistemi operativi si trovano dietro tali porte. Le porte sono indirizzi numerati assegnati all’interno del sistema operativo che distingue il traffico per diversi servizi o applicazioni. Esistono diversi tipi di servizi che utilizzano porte diverse per impostazione predefinita. Ad esempio, l’e-mail POP3 utilizza la porta 110 e il normale traffico Web utilizza la porta 80.

Come identificare le porte comuni?

La scansione della porta UDP di Nmap può essere eseguita se si conoscono alcune porte comuni. Vale la pena conoscere alcune porte nel pool del vasto numero di porte. Controllare l’elenco fornito di seguito per i servizi comunemente associati alle porte. Puoi anche trovare le porte adatte per le applicazioni che stai tentando di configurare con la rispettiva documentazione. Per Nmap controlla la porta UDP, dai un’occhiata all’elenco seguente:

- 20: dati FTP

- 21: porta di controllo FTP

- 22: SS

- 23: Telnet (non sicuro e sconsigliato per la maggior parte degli usi)

- 25:SMTP

- 43: protocollo WHOIS

- 53: Servizi DNS

- 67: porta del server DHCP

- 68: porta client DHCP

- 80: HTTP: traffico Web non crittografato

- 110: porta di posta POP3

- 113: servizi di autenticazione dell’identità su reti IRC

- 143: porta di posta IMAP

- 161: SNMP

- 194: CIR

- 389: porta LDAP

- 443: HTTPS – Traffico web protetto

- 587: SMTP – porta di invio dei messaggi

- 631: porta del demone di stampa CUPS

- 666: DOOM – Il gioco legacy ha un porting speciale

- 993: IMAPS (casella di posta elettronica sicura)

- 995: POP3 (casella di posta sicura)

Domande frequenti (FAQ)

Q1. Nmap può scansionare tutte le porte UDP?

Risposta. Sì , Nmap è progettato in modo tale da poter scansionare tutte le porte UDP.

D2. Quale comando in Nmap esegue la scansione delle porte UDP sul target?

Risposta. Il comando nmap –sU aiuta a eseguire una scansione UDP. Con questa scansione, Nmap invia pacchetti UDP da 0 byte a tutte le porte del sistema target.

D3. Come posso sapere se la mia porta UDP è aperta?

Risposta. Per sapere se la tua porta UDP è aperta o meno, puoi usare il comando nmap –sU –p port ip , se il risultato risulta aperto, la porta UDP è aperta. Se il risultato risulta aperto o non filtrato, la porta UPD è chiusa o filtrata.

D4. Che cos’è una scansione delle porte?

Risposta. Viene eseguita una scansione delle porte per configurare quali porte di una rete sono aperte .

Q5. È legale scansionare le porte?

Risposta. Se la scansione delle porte viene eseguita senza autorizzazione, è severamente vietata .

Ci auguriamo che la nostra guida sulla porta UDP di scansione di Nmap ti abbia aiutato a conoscere la scansione di Nmap, la porta UDP e come eseguire la scansione di diverse porte UDP con questo strumento