La società di email marketing MailChimp ha rivelato domenica di essere stata colpita da hacker che hanno ottenuto l’accesso all’assistenza clienti interna e agli strumenti di gestione degli account per rubare i dati del pubblico e condurre attacchi di phishing.

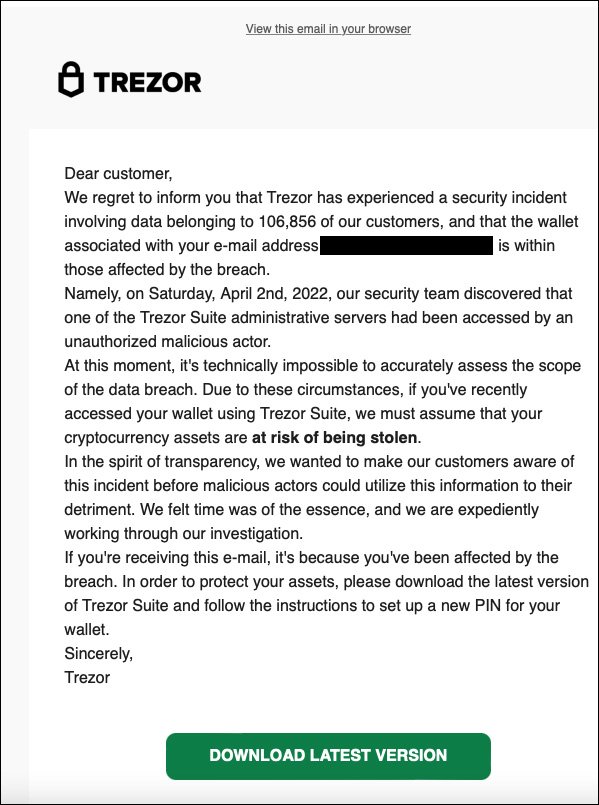

Domenica mattina, Twitter è stato in fermento con i rapporti dei proprietari di portafogli hardware di criptovaluta Trezor che hanno ricevuto notifiche di phishing in cui si affermava che la società ha subito una violazione dei dati.

Queste e-mail hanno spinto i clienti Trezort a reimpostare i PIN del proprio portafoglio hardware scaricando software dannoso che consentiva di rubare la criptovaluta archiviata.

Fonte: Twitter

Trezor ha poi condiviso che MailChimp era stato compromesso da attori di minacce che prendevano di mira l’industria delle criptovalute, che ha condotto l’attacco di phishing.

La violazione di MailChimp ha preso di mira criptovaluta, finanza

MailChimp ha confermato che la violazione era più significativa del solo accesso all’account di Trezor da parte degli attori delle minacce.

Secondo MailChimp, alcuni dei loro dipendenti sono caduti in un attacco di ingegneria sociale che ha portato al furto delle loro credenziali.

“Il 26 marzo, il nostro team di sicurezza è venuto a conoscenza di un attore malintenzionato che accedeva a uno dei nostri strumenti interni utilizzati dai team rivolti ai clienti per l’assistenza clienti e l’amministrazione dell’account”.

“L’incidente è stato propagato da un attore esterno che ha condotto con successo un attacco di ingegneria sociale ai dipendenti di Mailchimp, compromettendo le credenziali dei dipendenti”.

“Abbiamo agito rapidamente per affrontare la situazione interrompendo l’accesso per gli account dei dipendenti compromessi e abbiamo adottato misure per evitare che altri dipendenti venissero colpiti”.

Queste credenziali sono state utilizzate per accedere a 319 account MailChimp e per esportare “dati del pubblico”, probabili mailing list, da 102 account clienti.

Oltre a visualizzare gli account ed esportare i dati, gli attori delle minacce hanno ottenuto l’accesso alle chiavi API per un numero imprecisato di clienti, che ora sono stati disabilitati e non possono più essere utilizzati.

Le chiavi API (Application Programming Interface) sono token di accesso che consentono ai clienti MailChimp di gestire i propri account ed eseguire campagne di marketing direttamente dai propri siti Web o piattaforme.

Utilizzando queste chiavi API compromesse, un attore delle minacce può creare campagne e-mail personalizzate, come campagne di phishing, e inviarle a mailing list senza accedere al portale clienti di MailChimp.

Smyth ha detto a BleepingComputer che tutti i titolari di account compromessi sono stati informati e che gli attori delle minacce hanno avuto accesso ai clienti nei settori delle criptovalute e della finanza.

MailChimp afferma di aver ricevuto segnalazioni di questo accesso utilizzato per condurre campagne di phishing contro contatti rubati ma non ha divulgato informazioni su tali attacchi..

MailChimp consiglia a tutti i clienti di abilitare l’autenticazione a due fattori sui propri account per ulteriore protezione.

“Ci scusiamo sinceramente con i nostri utenti per questo incidente e ci rendiamo conto che porta inconvenienti e solleva domande per i nostri utenti e i loro clienti. Siamo orgogliosi della nostra cultura della sicurezza, dell’infrastruttura e della fiducia che i nostri clienti ripongono in noi per salvaguardare i loro dati. Noi “siamo fiduciosi nelle misure di sicurezza e nei solidi processi che abbiamo messo in atto per proteggere i dati dei nostri utenti e prevenire futuri incidenti”.

Siobhan Smyth, CISO di Mailchimp.

Questo attacco ricorda le recenti violazioni da parte del gruppo di hacker Lapsus$, che ha utilizzato ingegneria sociale, malware e furto di credenziali per accedere a numerose aziende famose, tra cui Nvidia , Samsung , Microsoft e Okta .

La violazione di Okta è stata compiuta attraverso un metodo simile a quello di MailChimp, mediante l’ingegneria sociale di un appaltatore che aveva accesso all’assistenza clienti interna e ai sistemi di gestione degli account.