Il progetto OpenSSL ha corretto due falle di sicurezza ad alta gravità nella sua libreria crittografica open source utilizzata per crittografare i canali di comunicazione e le connessioni HTTPS.

Le vulnerabilità ( CVE-2022-3602 e CVE-2022-3786 ) interessano OpenSSL versione 3.0.0 e successive e sono state risolte in OpenSSL 3.0.7.

CVE-2022-3602 è un overflow arbitrario del buffer dello stack di 4 byte che potrebbe causare arresti anomali o portare all’esecuzione di codice in modalità remota (RCE), mentre CVE-2022-3786 può essere sfruttato dagli aggressori tramite indirizzi e-mail dannosi per attivare uno stato di negazione del servizio tramite un overflow del buffer.

“Riteniamo ancora che questi problemi siano gravi vulnerabilità e gli utenti interessati sono incoraggiati a eseguire l’aggiornamento il prima possibile”, ha affermato il team di OpenSSL.

“Non siamo a conoscenza di alcun exploit funzionante che potrebbe portare all’esecuzione di codice in modalità remota e non abbiamo prove che questi problemi vengano sfruttati al momento del rilascio di questo post”.

In base alla politica di Open SSL , le organizzazioni e gli amministratori IT sono stati avvisati dal 25 ottobre di cercare nei loro ambienti istanze vulnerabili e prepararli per l’applicazione di patch quando OpenSSL 3.0.7 verrà rilasciato.

“Se sai in anticipo dove stai usando OpenSSL 3.0+ e come lo stai usando, quando arriverà l’avviso sarai in grado di determinare rapidamente se o come sei interessato e cosa devi patchare”, ha detto Cox .

OpenSSL fornisce anche misure di mitigazione che richiedono agli amministratori che gestiscono server TLS di disabilitare l’autenticazione del client TLS fino all’applicazione delle patch.

Molto rumore per nulla?

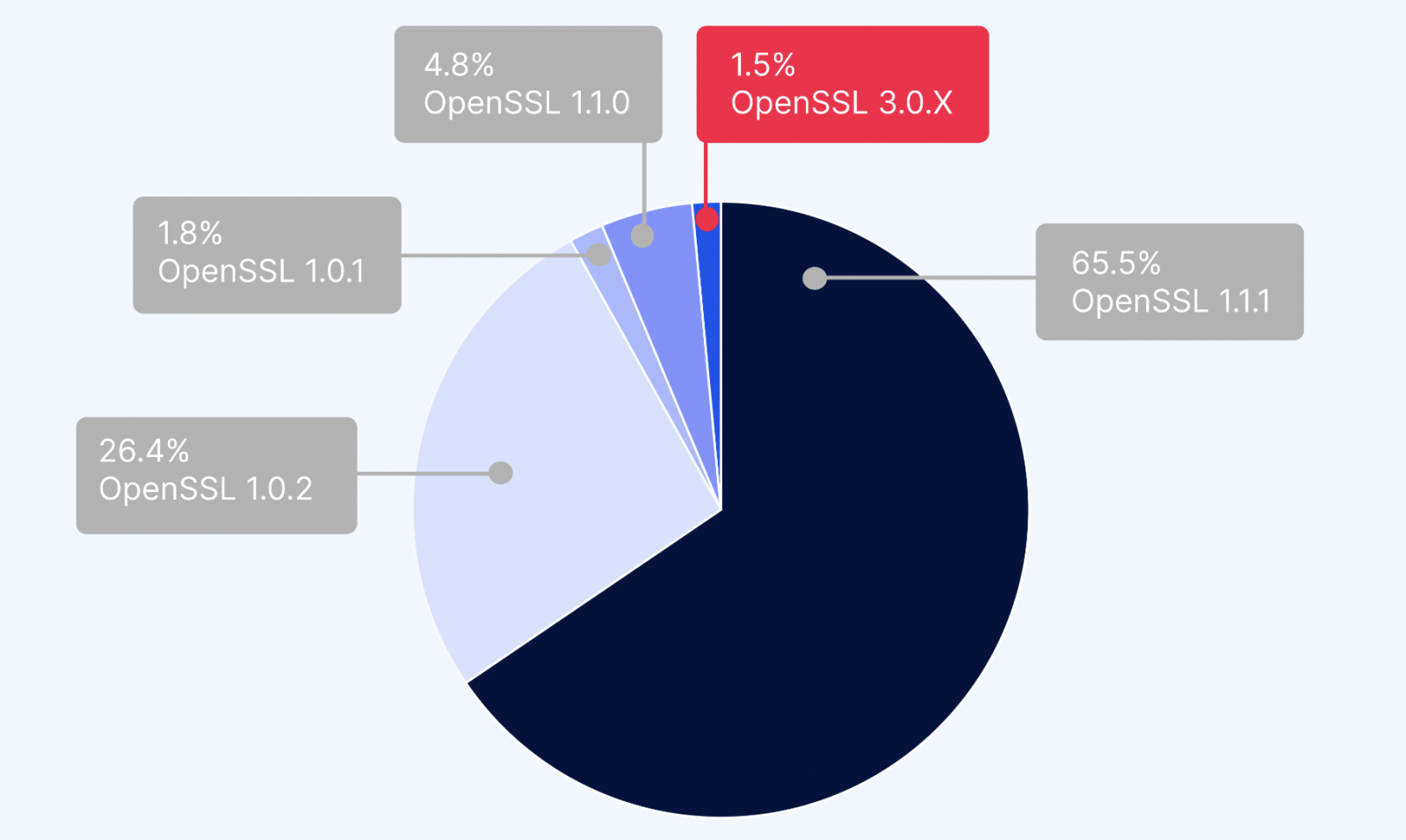

Mentre l’avviso iniziale ha spinto gli amministratori a intraprendere un’azione immediata per mitigare il difetto, l’impatto effettivo è molto più limitato dato che CVE-2022-3602 (inizialmente classificato come critico) è stato declassato a severità elevata e ha un impatto solo su OpenSSL 3.0 e istanze successive .

Queste versioni rilasciate di recente devono ancora essere ampiamente distribuite al software utilizzato in produzione rispetto alle versioni precedenti della libreria OpenSSL.

Inoltre, anche se alcuni esperti di sicurezza e fornitori hanno identificato la scoperta di questa vulnerabilità con il difetto Log4Shell nella libreria di registrazione Apache Log4J, solo circa 7.000 sistemi esposti a Internet eseguono versioni OpenSSL vulnerabili su un totale di oltre 1.793.000 host unici individuati da Censys online — Shodan elenca circa 16.000 istanze OpenSSL pubblicamente accessibili .

Il National Cyber Security Center dei Paesi Bassi sta mantenendo un elenco di prodotti software confermati come (non) interessati da questa vulnerabilità OpenSSL.

Le ultime versioni di OpenSSL sono incluse nelle versioni più recenti di diverse distribuzioni Linux popolari, con Redhat Enterprise Linux 9, Ubuntu 22.04+, CentOS Stream9, Kali 2022.3, Debian 12 e Fedora 36 etichettati come vulnerabili dalla società di sicurezza informatica Akamai.

Akamai ha anche condiviso le regole OSQuery e YARA per aiutare i team di sicurezza a trovare le risorse vulnerabili e metterle in coda per l’applicazione delle patch una volta rilasciato l’aggiornamento della sicurezza.